应急响应靶机-Web2

2024-10-31🌱湖州: 🌦 🌡️+18°C 🌬️↙14km/h

靶场来源

挑战内容

前景需要:小李在某单位驻场值守,深夜12点,甲方已经回家了,小李刚偷偷摸鱼后,发现安全设备有告警,于是立刻停掉了机器开始排查。

这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的IP地址(两个)?

2.攻击者的webshell文件名?

3.攻击者的webshell密码?

4.攻击者的伪QQ号?

5.攻击者的伪服务器IP地址?

6.攻击者的服务器端口?

7.攻击者是如何入侵的(选择题)?

8.攻击者的隐藏用户名?

相关账户密码

用户:administrator

密码:Zgsf@qq.com

查看最近使用的文件

win+r输入recent就能查看所有的最近使用过的文件了,然后点击时间排序

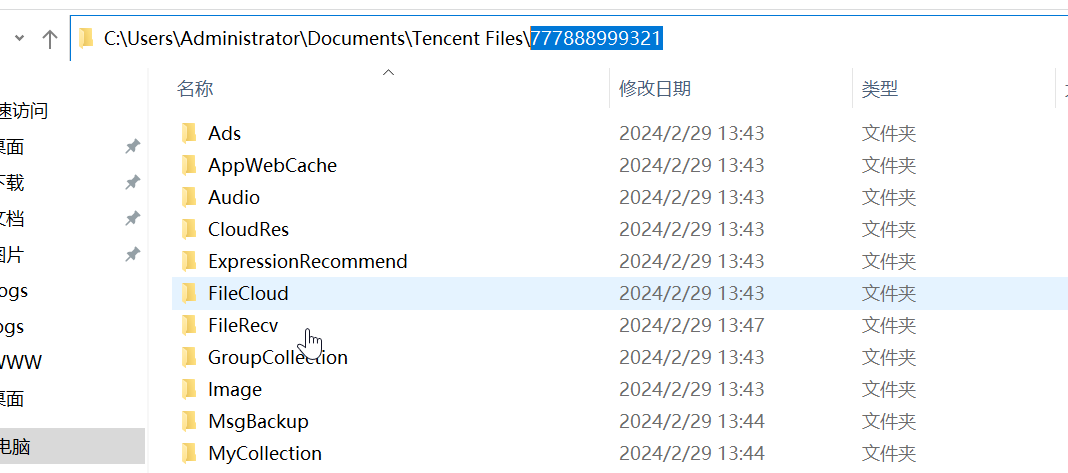

可以发现Tencent Files文件夹,里面存在一个数字的文件夹就是QQ号码,可能是通关条件需要的QQ号

QQ号码:777888999321

但是这个可能是攻击者的QQ吗,为啥会在目标机上有这个呢

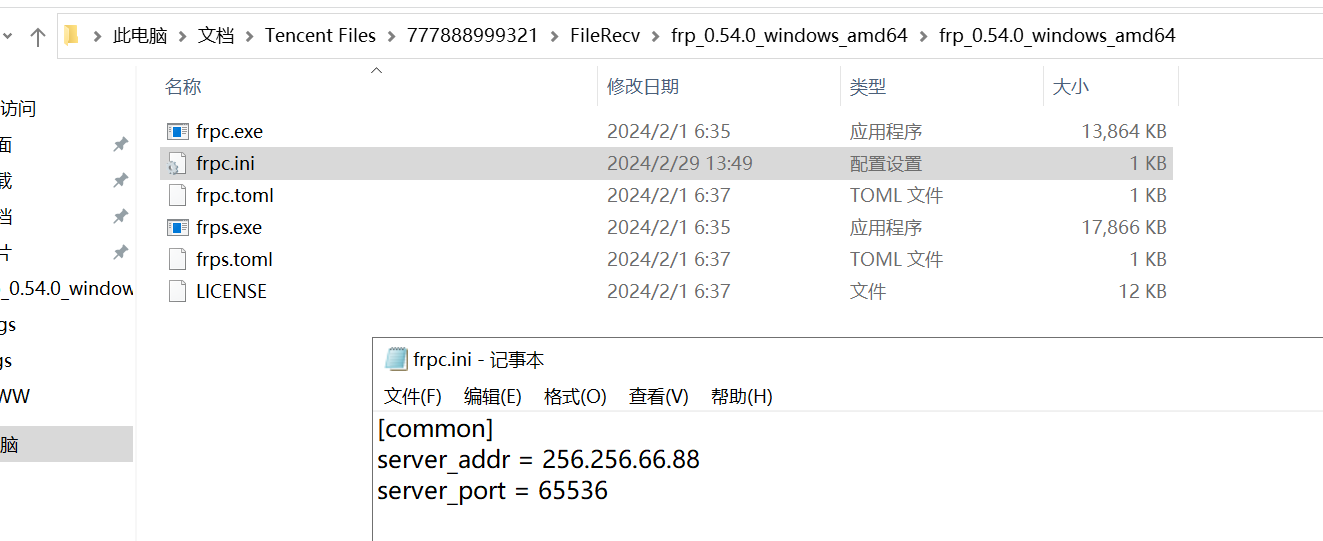

- 查看frp文件夹

发现竟然在QQ接收的文件中,原来QQ是这么用的

发现了frp配置文件中有伪服务端的IP:256.256.66.88,端口:65536

寻找web相关的

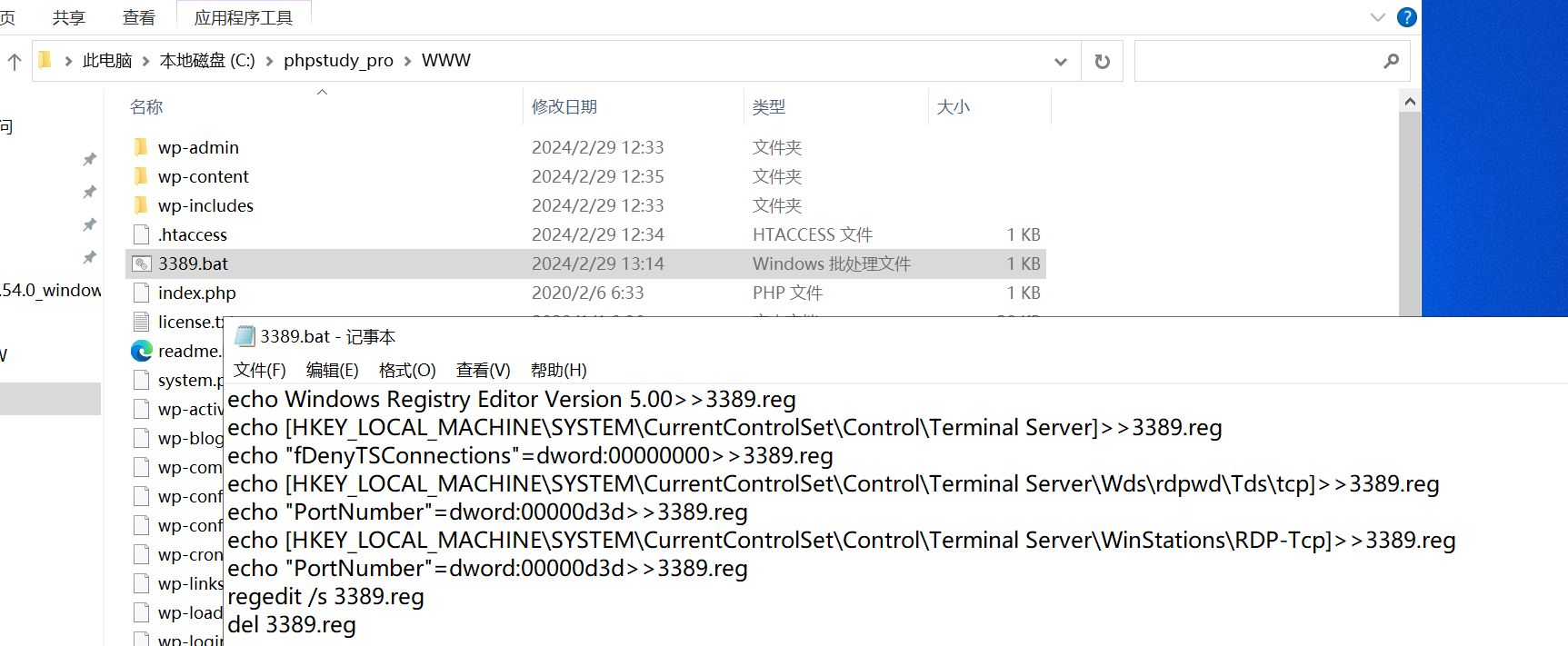

系统又是使用小皮搭建的网站,打开网站的根目录发现了一个3389.bat的可疑文件

- 查看

3389.bat文件

发现内容果然是打开3389端口

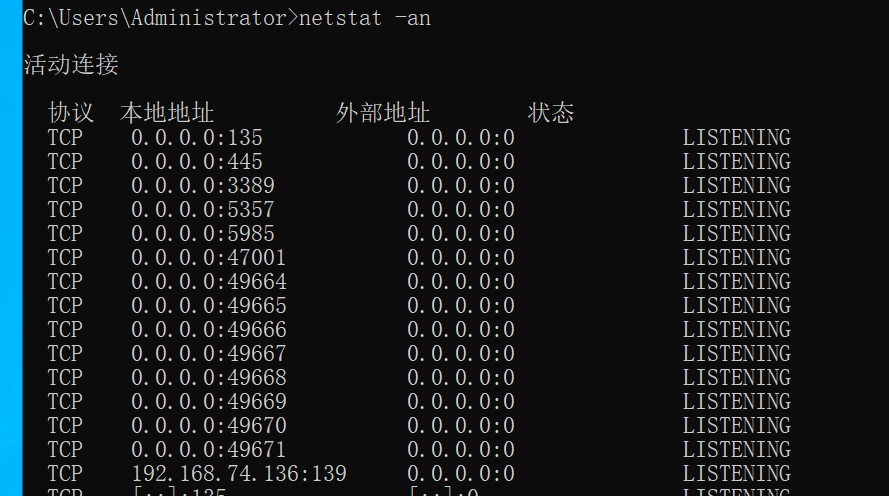

查看端口开发情况

netstat -an

3389端口果然被开启直接查看web服务器日志

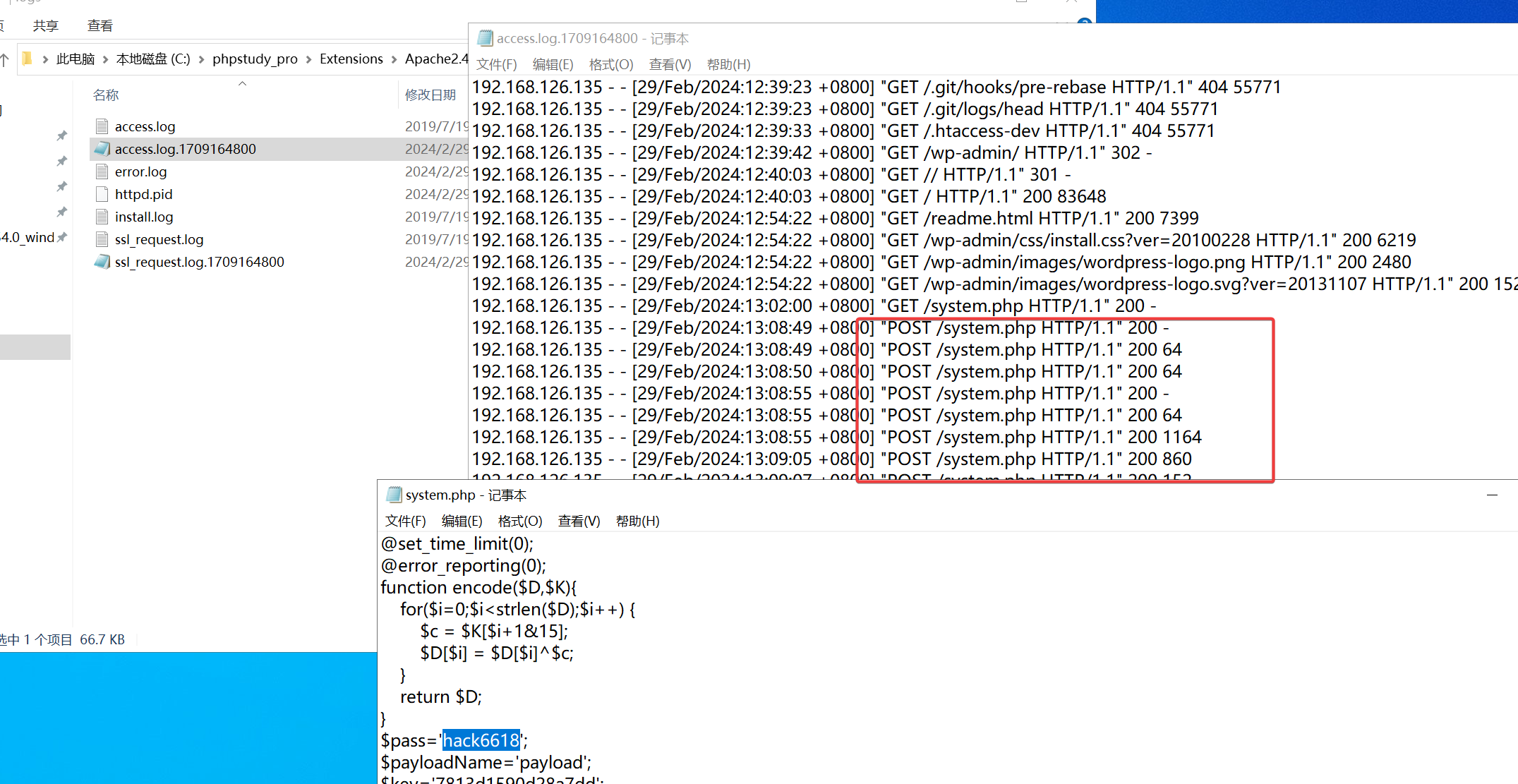

apache中有日志记录,发现如下一直请求system.php文件,这文件肯定有问题,查看根目录下的system.php文件果然发现就是木马文件

webshell文件名:system.php

webshell密码:hack6618

攻击者IP地址1:192.168.126.135

根据之前的日志可以得知,攻击者并没有登录后台。但是却成功上传了webshell文件

查看网站内容

使用小皮打开网址,发现是wordpress搭建的网站,密码也不知道解不出来查看ftp日志

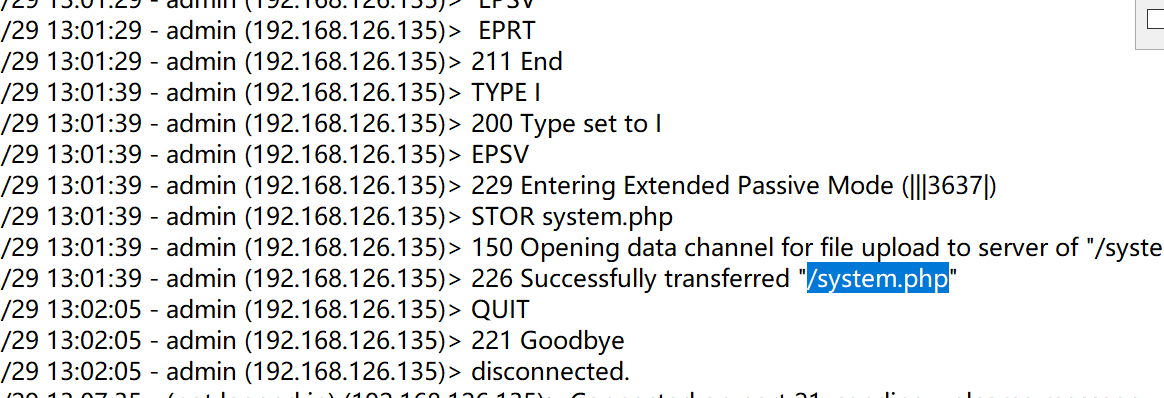

小皮中还有一个ftp服务日志没有查看,查看日志文件发现上传了system.php

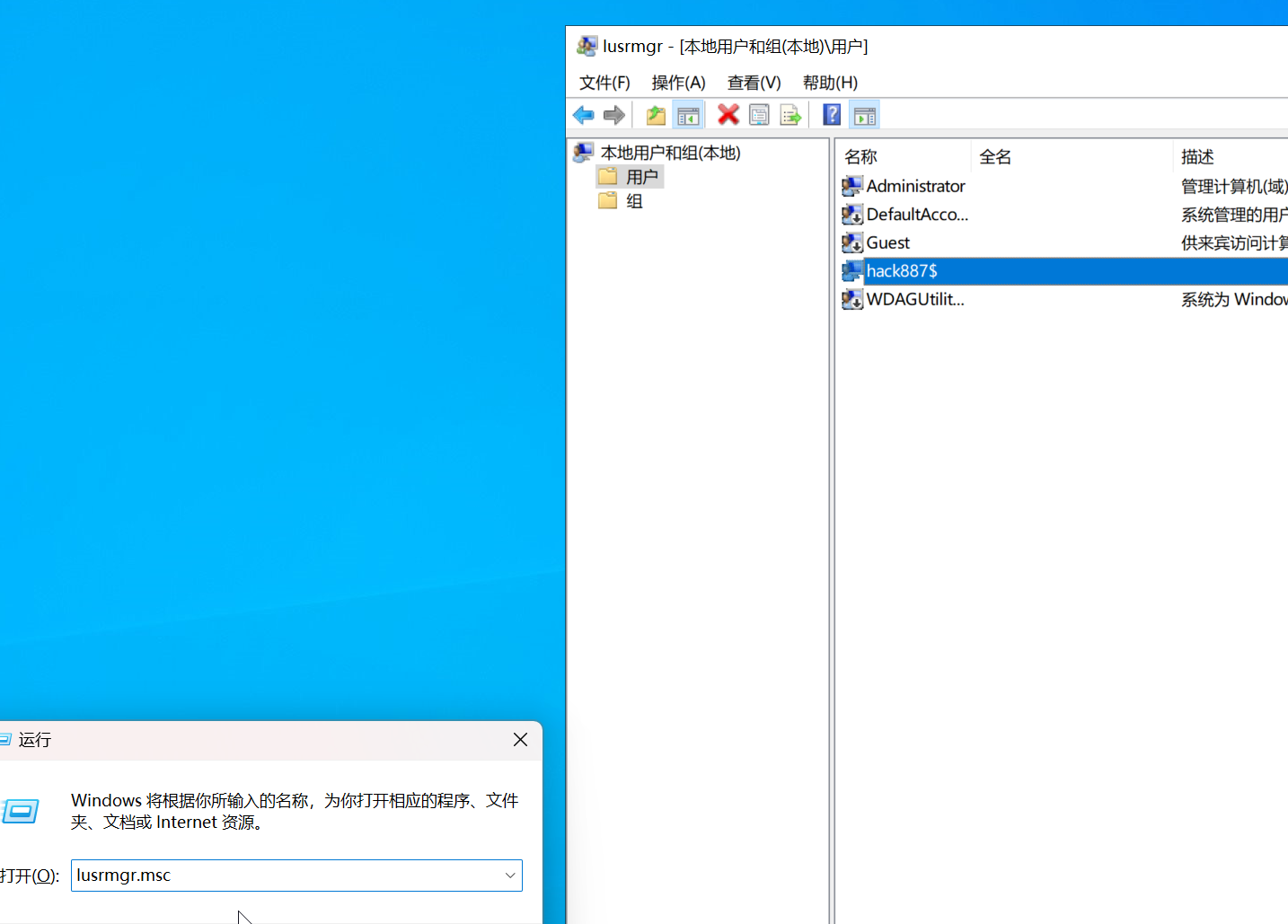

查看隐藏账户

- win+r输入lusrmgr.msc

发现隐藏账户:hack887$

查看日志文件

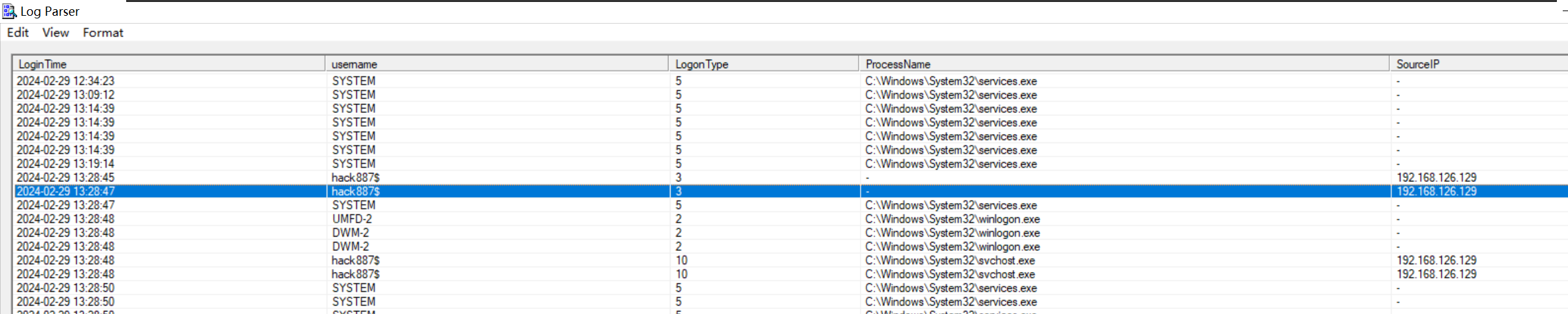

- 使用Logparser查看登陆失败日志

1

LogParser.exe -i:EVT -o:DATAGRID "SELECT TimeGenerated as LoginTime,EXTRACT_TOKEN(Strings,5,'|') as username,EXTRACT_TOKEN(Strings, 8, '|') as LogonType,EXTRACT_TOKEN(Strings, 17, '|') AS ProcessName,EXTRACT_TOKEN(Strings, 18, '|') AS SourceIP FROM Security where EventID=4624 AND TO_DATE(TimeGenerated) between timestamp('2021-03-01', 'yyyy-MM-dd') and timestamp('2024-10-27', 'yyyy-MM-dd')" -rtp:-1

发现隐藏用户登陆失败的尝试,IP地址2是:192.168.126.129

整理攻击流程

- 通过ftp上传webshell文件获取webshell

- 通过webshell修改注册表开启3389端口

- 通过webshell新建用户

- 远程登陆通过qq上传frp,然后进行内网穿透

总结

- 记得先查看最近使用的文件

- win+r 输入recent

- FTP日志也需要记得查看

- 查看端口开放情况,是否开启了不需要开启的端口